| Характеристика | Описание |

| Формат | 6 байт (48 бит), обычно в формате XX:XX:XX:XX:XX:XX |

| Назначение | Идентификация устройства в локальной сети |

| Уникальность | Присваивается производителем оборудования |

- Откройте командную строку (Win+R, cmd)

- Введите команду: ipconfig /all

- Найдите строку "Физический адрес" для нужного адаптера

- Откройте терминал

- Введите команду: ifconfig

- Найдите строку "ether" или "HWaddr"

| Применение | Описание |

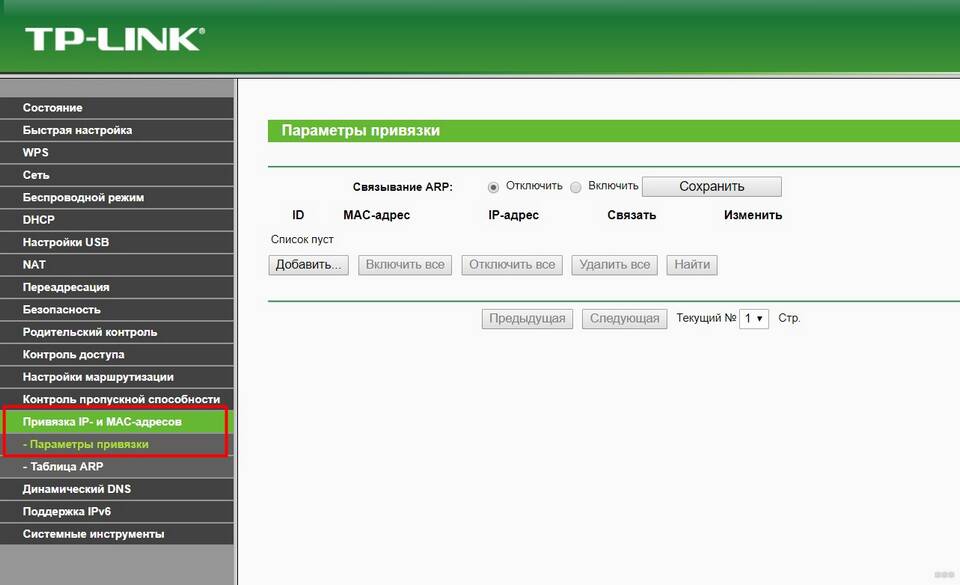

| Фильтрация в роутере | Ограничение доступа к сети по MAC-адресам |

| Идентификация устройств | Управление доступом в корпоративных сетях |

| Диагностика сети | Решение конфликтов IP-адресов |

- Windows: Диспетчер устройств → Свойства сетевой карты → Дополнительно → Сетевой адрес

- Linux: Команда "sudo ifconfig [интерфейс] hw ether [новый MAC]"

- macOS: Команда "sudo ifconfig [интерфейс] ether [новый MAC]"

- Использование специализированного ПО

- Не используйте реальные MAC-адреса в публичных сетях

- Регулярно обновляйте списки разрешенных адресов в роутере

- Отключайте функцию WPS при использовании MAC-фильтрации

- Помните, что MAC-адрес можно подделать

| Параметр | MAC-адрес | IP-адрес |

| Уровень OSI | Канальный (2) | Сетевой (3) |

| Изменяемость | Физический (можно изменить) | Логический (легко меняется) |

| Формат | XX:XX:XX:XX:XX:XX | XXX.XXX.XXX.XXX |

Понимание принципов работы с MAC-адресами позволяет эффективнее настраивать и защищать локальные сети. Хотя MAC-фильтрация не является абсолютной защитой, она служит дополнительным барьером для неавторизованных устройств. Для комплексной безопасности следует комбинировать различные методы защиты сети.